Расследуем инцидент в дочерней компании. Часть 1

Один из сотрудников отдела информационной безопасности дочерней

компании, заметил странный трафик в SIEM. После предварительного сбора

необходимой информации было решено провести расследование данного инцидента уже

более детально, на благо филиал находиться в пределах города.

А так наше начали с первого хоста из серверной подсети.

Легитимный процесс svchost.exe обращается

напрямую к IP да и еще по нестандартному порту, с одной стороны это может быть

какой-то адрес microsoft или активность сетевой службы, (хотя на серверах не

должно быть никакого лишнего ПО) с другой стороны это может и быть вызвано

вредоносной активностью, какого-нибудь процесса, к примеру инжектированный код

в память этого процесса. И наши опасения сбылись.

Svchosts подгружал стороннюю DLL из не стандартного пути, чем и привлек наше внимание.

Смотря на эти файлы (ниже), на одном из критических серверов компании, ты понимаешь, что до этого момента на самом деле у тебя еще не было проблем (Скриншот: ночной кошмар сотрудника ИБ).

Смотря на эти файлы (ниже), на одном из критических серверов компании, ты понимаешь, что до этого момента на самом деле у тебя еще не было проблем (Скриншот: ночной кошмар сотрудника ИБ).

А самое интересное, что на сервере есть «почти» все

необходимые обновления и актуальный антивирус, странно, но нет детекта антивируса. Пришлось анализировать кучу логов операционной системы, сетевого трафика, AD для построения полной картины происходящего.

Файлы PsExec для удаленного выполнения кода, модуль на C# для выполнения кода через powershell (техника «бестельного» выполнения кода, почитать можно тут) и vbs файл который всё это запустит.

Файлы PsExec для удаленного выполнения кода, модуль на C# для выполнения кода через powershell (техника «бестельного» выполнения кода, почитать можно тут) и vbs файл который всё это запустит.

Интересно, что в на разных хостах нам

попадались совершенно разные файлы, т.е злоумышленники пробовали разные подходы для проведения

атаки.

Появлялись вопросы: Как найти «нулевого» пациента, как злоумышленники смогли распространиться по сети, как долго уже «находятся» внутри, какие техники и инструменты использовались (Zero-day, relay атаки), какую преследуют конечную цель.

Появлялись вопросы: Как найти «нулевого» пациента, как злоумышленники смогли распространиться по сети, как долго уже «находятся» внутри, какие техники и инструменты использовались (Zero-day, relay атаки), какую преследуют конечную цель.

На некоторых машинах, мы обнаружили

процесс запущенный как служба с именем RasTLS, в виде исполняемого файла

подписанным Symantec и загруженными библиотеками из этой директории. Данный

сервис также имел сетевую активность на данную C&C, но файл подписан

сертификатом, поэтому мы имеем дело либо с инжектом либо загрузкой вредоносной

библиотеки, в директории которого они как раз таки и были. Загрузив одну из

библиотек на VT я получил (5/66).

Оценить время заражения системы по дате

создания файлов, это не актуально, так как дата создания быть изменена, на

разных хостах время сильно отличалась.

Но если дата создания файла была изменена специальным

образом для запутывания внимания, то дату создания службы, подменять очень

сложно, сделав экспорт ключа реестра в текстовой файл

Мы нашли дату создания этой службы. (Спасибо

коллегам из KZ-CERT)

Таким образом мы смогли определить

последовательность заражения хостов по дате создания службы и статистики из SIEM. Шаг за шагом мы

ходили от одной рабочей станции и сервера к другой, собирая нужную информацию и

проводя очистку системы.

На хостах мы обнаружили

зашифрованные файлы логгов, содержащие в себе данные с хостов, общую

информацию о системе и перехваченные клавиатурные данные. Основной вредоносный

файл(бекдор) выполнен в виде DLL библиотеки, упакован VMProtect и содержит широкий функционал для шпионажа: инжекты в другие процессы,

манипулирование токенами, работа с базами данных, активный сбор данных о

системе и сети, клавиатурный перехватчик итд.

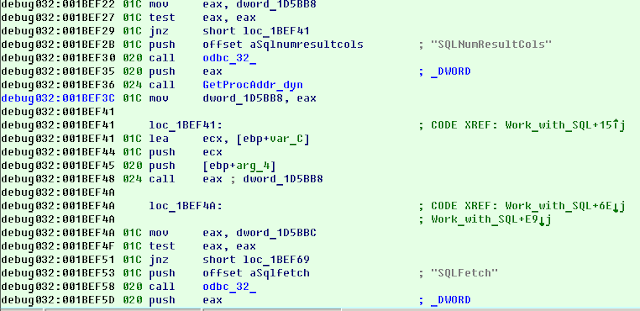

Кусок кода, работы с базами данных:

Антивирусный вендор, к сожалению, отвечал

очень долго и как показалось без интереса, мол мы выпустил на этой недели

сигнатуру, ждите. Естественно нас такой подход не устраивал. Помимо отправки на

VT, мы разослали другим вендорам семплы для детекта через feedback формы, и

приступили к реверсу сами, дабы узнать с чем имеем дело.

С одной стороны мы столкнулись с таргетированной

атакой на компанию (APT), а с другой стороны с огромной «неповоротливой

машиной» по имени бюрократия. Каждый шаг необходимо было согласовывать и

доказывать. На благо, все поняли серьезность и важность нашей работы и это

позволило нам узнать свои слабые места и провести еще большую организационную

работу, также получить огромный опыт и поднять безопасность наших филиалов на

уровень выше.

Индикаторы компрометации (IoC):

Примечание: Файлы (IoC) предварительного анализа, и актуальны на момент

инцидента.

Файлы:

579b43e13294eb85faa7c28b470b19c1 (Not block)

62944e26b36b1dcace429ae26ba66164

e86d7a79772aa9e16e6ba7d737f643cd

bf38e2ae078fd3b458edd3ce94b64872

efcff60303b47153ea15521d8376cdb5

e89184a69c477a4a7568fdc64158f69e

18346b3607eeee2cc7faf76d312f4e3e

c3ce6ae1fd153a379ed739c10133aa31

27304b246c7d5b4e149124d5f93c5b01

d0b7c1a1a8444e578602a818ab51805b

08d866f1c8807a0d962521c2221d6998

daadb5c25ff1216f4532e9697f5a4bb5

fb9283e9d19b8d5ac63bb320d323caff

d1c4fda3819543bfa8992537191a4475

ec1d5a3c326704cac0a8c1624c142113

9321c107d1f7e336cda550a2bf049108

cf55aae26cc00da9ca8a3b4e603701c7

7cdaecdadda130ddd75abbfc27b69f8a

d5e8b1f836a9199a9a176aee007efc65

b6920fdaf062d54c4de639cc345b6470

Домены и IP:

103[.]243.24.149

talkthelist[.]ddns.net

Службы:

RasTls

Пути:

%allusersprofile%\rastls\*

%windir\ime\en-us\power.dll

%programdata%\rastls\*

Сертификат:

Примечание: Сертификат не является IOC .

Выдан: VeriSign Class 3

Code Signing 2004 CA

Кому: Symantec

Corporation

CH:

758f5ee8263b6694719d8434eb998608

Хеш: 508e846523e1b131438b220694be91793886508e

Данную APT назвали PlugX, статьи расследований можно почитать тут:

https://logrhythm.com/blog/deep-dive-into-plugx-malware/

https://www.kaspersky.com/about/press-releases/2018_chinese-speaking-apt-actor-caught-spying-on-pharmaceutical-organizations

https://www.techarp.com/news/chinese-plugx-malware-big-pharma/

https://www.proofpoint.com/us/threat-insight/post/APT-targets-russia-belarus-zerot-plugx

https://www.kaspersky.com/about/press-releases/2018_chinese-speaking-apt-actor-caught-spying-on-pharmaceutical-organizations

https://www.techarp.com/news/chinese-plugx-malware-big-pharma/

https://www.proofpoint.com/us/threat-insight/post/APT-targets-russia-belarus-zerot-plugx

Репутацию файлов можно посмотреть на VT

или бесплатной Threat Intellegent платформе Kaspersky: https://opentip.kaspersky.com/

Комментарии

Отправить комментарий